KLASS

Moderator | Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору

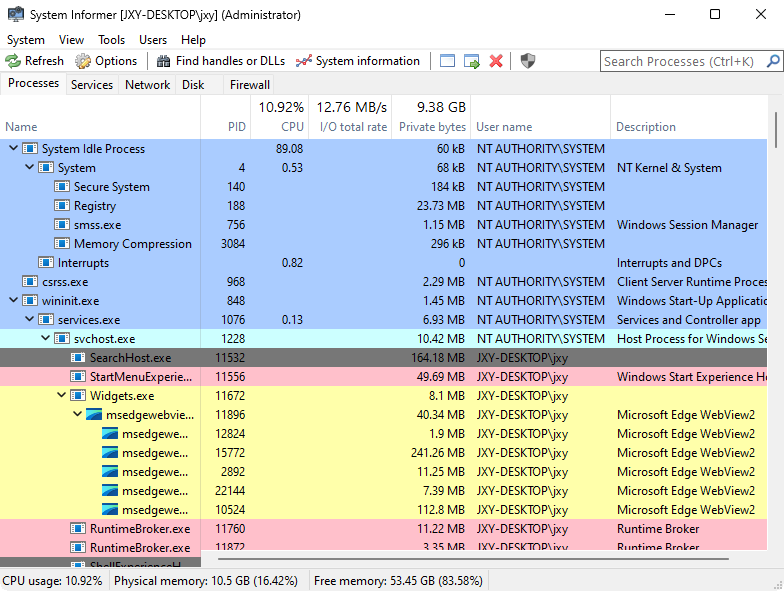

System Informer – это профессиональный набор инструментов управления ОС работающий с ядром через Native API (API ядра) предназначенный управления процессами и их потоками, контроля использования памяти ЭВМ, дисковой и сетевой активности, управления состоянием и параметрами, установки и удаления служб и драйверов, может освобождать заблокированные другими процессами объекты, использоваться в качестве отладчика уровня ядра и осуществлять поиск некоторых типов руткитов и иных скрытых процессов, удалять не удаляемые иными инструментами зависшие или защищённые процессы (некоторые его возможности могут быть недоступны из-за ограничений ОС либо недостаточного уровня привилегий пользователя). Примечание

Сегодня в разработке: v3.00, исходники смотрим на GitHub. Примечание

Загрузки:

1.xх (для работы необходим MS .NET Framework 2.х) | 2.хx: Setup (EXE) | Portable (Zip) | Source (Zip) | SDK (Zip) | Debugging Tools for Windows - ссылка на страницу MSDN для загрузки необходимого движка отладчика уровня ядра встроенного в программу. О системной dbghelp.dll.

Тестовые сборки:

Текущая сборка от Victor_VG из Git v3.00 и её Баг-трекер - английская бинарная сборка из Git обновляемая по мере обновления репозиториев проекта. Обязательно прочитайте plugins_install.txt (англ.) в архиве (данный файл оперативно обновляется по мере изменений в проекте и является основной инструкцией по ручной установке плагинов)! Скрипт для обновления ProcessHacker от Victor_VG

*Plugins-Extra это находящиеся в стадии разработки плагины которые могут содержать ошибки или быть удалены в любой момент. Используйте их на свой страх и риск!

Текущая сборка от skipik из Git v3.00

Историю изменений Process Hacker вы можете посмотреть в файле gitlog.txt, но изменения для Plugins Extra в gitlog.txt не отображаются и при необходимости указывается отдельно.

Для старых ОС (WinXP/Vista/2003/2008)

Локализованные варианты (полноценный перевод на уровне исходников не ждите подробнее):

От KLASS System Informer только x64 + Process Hacker x64 и x86 и Setup (Git, от Victor_VG, смотрите номер версии).

Обсуждение переводов вынесено в отдельную тему и здесь не приветствуется. В локализованных вариантах возможны произвольные ошибки в работе!

Системные требования:

RAM: ~ 30Mb памяти

CPU: до 64-х процессоров

Минимальная версия операционной системы зависит от версии Process Hacker:

3.xx - Windows 7/Server 2008 R2 и выше, 32/64-bit редакции,

2.39 - Windows Vista/Server 2008, 32/64-bit редакции, операции использующие драйвер уровня ядра доступны в Windows 7 и выше

2.xx - до v2.38 включительно - Windows XP SP2/2003 и выше, 32/64-bit редакции,

1.хx - Windows 2000 и выше, требует MS .NET Framework v2.0, только 32-бит

Подробнее о возможностях Process Hacker

...и многое другое...

Прочее:

Визуальная сортировка в колонках с возможностью её сброса

Список горячих клавиш (хоткеев) для пунктов меню

- Запуск Process Hacker можно временно заблокировать если сделать длину файла "%USERPROFILE%\Application Data\Process Hacker\settings.xml" (processhacker.exe.settings.xml в каталоге ProcessHacker.exe для портабле режима) равной 0 байт, то ProcessHacker.exe при попытке старта не станет в него писать и просто не запустится. Чтобы снять такую блокировку нужно удалить файл "%USERPROFILE%\Application Data\Process Hacker\settings.xml" или если он есть то processhacker.exe.settings.xml в каталоге ProcessHacker.exe для портабле режима.

При работе на Windows 10 рекомендуется

Дополнительные инструменты

В Process Hacker любое окно или диалог можно закрыть по нажатию кнопки ESC

У меня 64-х битная ОС и х64 Process Hacker. Нужен ли в нём каталог .\х64\х86?

ВАЖНО!

Для переключения Process Hacker в "Portable mode" (настройки хранятся в каталоге Process Hacker) до его первого запуска рядом с ProcessHacker.exe создаем файлы ProcessHacker.exe.settings.xml и usernotesdb.xml.

Как правильно установить и настроить Process Hacker?

ВНИМАНИЕ! Обязательно прочитайте документацию которая есть на сайте и в архивах с дистрибутивом! Программа изначально создана для профессионалов, а потому требует от пользователя достаточно высокого уровня знаний!

По поводу сообщения "Не удалось загрузить подпись драйвера ядра" читаем инструкцию по установке и первичной настройке PH, в её конце есть специальный раздел обязательный к прочтению и исполнению. Его игнорирование вызовет проблемы в помощи по решению которых будет отказано!, поскольку инструкции пишутся для изучения и применения, а не для Митрофанушек из "Горя от ума" "В документации всё равно ничего умного не пишут! Я и так всё знаю! Не хочу учится - хочу женится!"

WARNING!

Для неофициальных сборок обязательно установите флаг "Hacker - Options - Show advanced options" [x] (v3.0.5478.951 и новее)

Плагин Firewall Monitor Plugin v3.0.2496 начиная с v3.0.8058.3531 Git-d611d189 не требуется - вкладка Firewall работает на всех ОС Windows 7 - 10!

Игры и некоторые мухобойки ругаются на Process Hacker говоря что он чит, зловред и прочее - ответ разработчика программы.

Смежные темы

Process Hacker (часть 3) только официальные сборки

Шапку и около-темные вопросы обсуждаем здесь |

Всего записей: 11120 | Зарегистр. 12-10-2001 | Отправлено: 21:51 31-10-2019 | Исправлено: KLASS, 15:04 19-06-2023 |

|